Výskumníci zo spoločnosti Kaspersky objavili vzorky nového malvéru, ktorý sa od minulého roku šíri na Blízkom východe. Nič ale nenaznačuje tomu, že by išlo o prácu známej hackerskej skupiny.

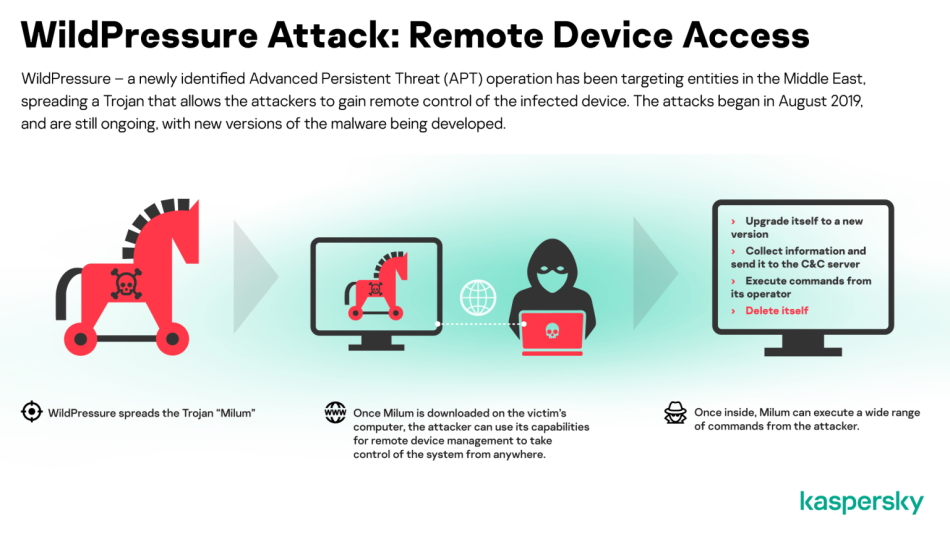

Zdá sa, že jeho nástroje sú stále v počiatočnej fázy vývoja. Tento trójsky kôň pomenovaný Milum spoločnosť zaznamenala v auguste 2019. Mieril na viacero firiem, pričom niektoré z nich pochádzali z priemyselného sektoru. Analýza jednej vzorky odhalila, že útočníci napísali nástroj v jazyku C++ a skompilovali ho v marci minulého roku – teda len dva mesiace pred jeho prvým použitím pri útoku. Ďalšie indície naznačili, že išlo o pilotnú verziu 1.0.1, ktorú by v budúcnosti mohla nahradiť verzia napísaná v inom programovacom jazyku. Nie je však jasné, ako sa malvér šíri. Podľa analytika Denisa Legeza sa tieto útoky nepodobajú na žiadnu známu skupinu a hackeri pravdepodobne len kopírujú techniky sofistikovanejších útočníkov.

„Náš nástroj na prisúdenie hrozbám neukázal žiadne podobnosti v kóde so známymi kampaňami. Nespozorovali sme ani žiadny prienik medzi cieľmi. V skutočnosti, našli sme len tri takmer jedinečné vzorky, všetky v jednej krajine. Preto predpokladáme, že útoky sú cielené a operáciu sme tak pomenovali WildPressure.“ V rozhovore pre BleepingComputer Legezo dodal, že zatiaľ neexistujú dôkazy o tom, že skupina WildPressure plánuje viac, než len zbierať informácie z počítačových sietí obetí. To by sa však v budúcnosti mohlo zmeniť, pretože jej operácia naďalej pretrváva a mohla by sa vyvinúť v iný typ útoku.

Útočili Turci aj Iránci

V minulom roku sa do kybernetických operácií proti krajinám Blízkeho východu zapojili aj Turecko a Irán. V prvom prípade išlo o rozsiahlu kampaň nazvanú Sea Turtle, ktorá mimo iné mierila aj na vládne orgány a veľvyslanectvá na Balkáne. Útočníci vtedy využili techniku známu ako únos DNS, vďaka ktorej mohli obete presmerovať na nimi vybrané webstránky. Naopak, za novým deštruktívnym malvérom, ktorý napádal spoločnosti z energetického a priemyselného sektora stála zrejme iránska skupina OilRig. Podobne ako známy nástroj Shamoon, aj tento prepisoval hlavné bootovacie záznamy a oddiely na pevných diskoch v počítačoch s operačným systémom Windows.

Zdroj: Cybersec