Bezpečnostný výskumník a etický hacker Vitali Kremez v nedeľu na svojom Twitteri informoval o novom type malvéru, ktorý zneužíva jeho meno. Doposiaľ sa objavil v Indonézii, Španielsku a Turecku.

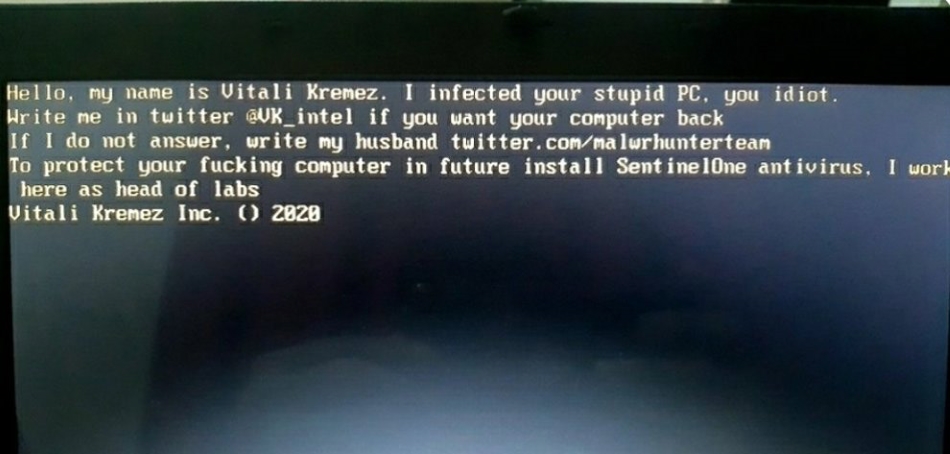

Podľa analytika Williama Thomasa ide o wiper, ktorý zablokuje prístup k počítaču obete tým, že prepíše hlavný spúšťací záznam (MBR) z harddisku. Zatiaľ nie je známe, ako presne sa šíri. Objavil sa ale v hrách, produktoch od Adobe či mapách, ktoré zaznamenávajú šírenie nového koronavírusu. Známe prípady pochádzajú z Indonézie, Španielska a Turecka. Na rozdiel od ransomvérových útokov, autor tohto nástroja po zablokovaní počítača od obete nepožaduje žiadne peniaze. Naopak, v odkaze, ktorý po sebe zanechá, ju len vyzýva, aby sa s Kremezom skontaktovala pomocou Twitteru a zakúpila si bezpečnostné riešenia od firmy SentinelOne, v ktorej Kremez pracuje.

Zlý vtip?

Portál Bleeping Computers odhalil aj ďalšiu verziu tohto wiperu s názvom SentinelOne Labs Ransomware. Ide zrejme o nástroje zo skupiny MBRLockers, ktoré sa prednedávnom začali objavovať aj v súvislosti s novým koronavírusom. V tomto prípade autori používajú na ich stiahnutie trójsky kôň Glupteba. Cieľom je zdá sa len pobaviť sa na svojich obetiach. Našťastie pre ne, niektoré druhy MBRLockers boli chybné a pôvodné MBR záznamy sa dali obnoviť pomocou stlačenia kláves CTRL+ALT+ESC. Výskumníkom sa však nepodarilo získať vzorku malvéru, a preto nevedia s istotou povedať, či budú podobné riešenia fungovať aj v tomto prípade.

V minulosti doména štátnych aktérov

Podľa výskumného tímu IBM X-Force využívali medzi rokmi 2010 až 2018 wipery a iné deštruktívne malvéry primárne štátni aktéri na presadzovanie svojich záujmov či poškodzovanie geopolitických protivníkov. Tieto nástroje si obľúbil napríklad Irán, ktorý so svojim Shamoonom napádal energetické spoločnosti z Blízkeho východu.

Kyberzločinci však začali využívať túto formu útokov až koncom roka 2018, a to v kombinácii s ransomvérmi ako LockerGoga a MegaCortex. „Alternatívne, zločinci môžu tiež použiť wiper a deštruktívne útoky viac impulzívnejšie než strategicky, aby potrestali obeť, pokiaľ sa cítia poškodení.“

Zdroj: Cybersec